谷歌和其他Android制造商试图在不同程度上保持对硬件和软件安全的关注。但Check Point研究公司今天披露的广泛使用的高通SoC中的一个漏洞尤其令人震惊。理论上,它可能允许恶意应用程序修改高通公司MSM调制解调器芯片的软件,使其能够获得通话和短信历史记录,甚至能够实时录制对话。

值得庆幸的是,大多数三星手机已经收到了修复该问题的补丁,其余的也将在下个月进行更新。

Check Point对这个问题的分析是非常技术性的。但用通俗的话来说,在调制解调器的高通接口(QMI)软件层和调试器服务之间的连接中发现了漏洞,使其能够动态修改软件,绕过通常的安全机制。虽然标准的第三方应用程序不具备访问QMI的安全权限,但如果Android系统更关键的方面被破坏,就可以使用这种攻击。

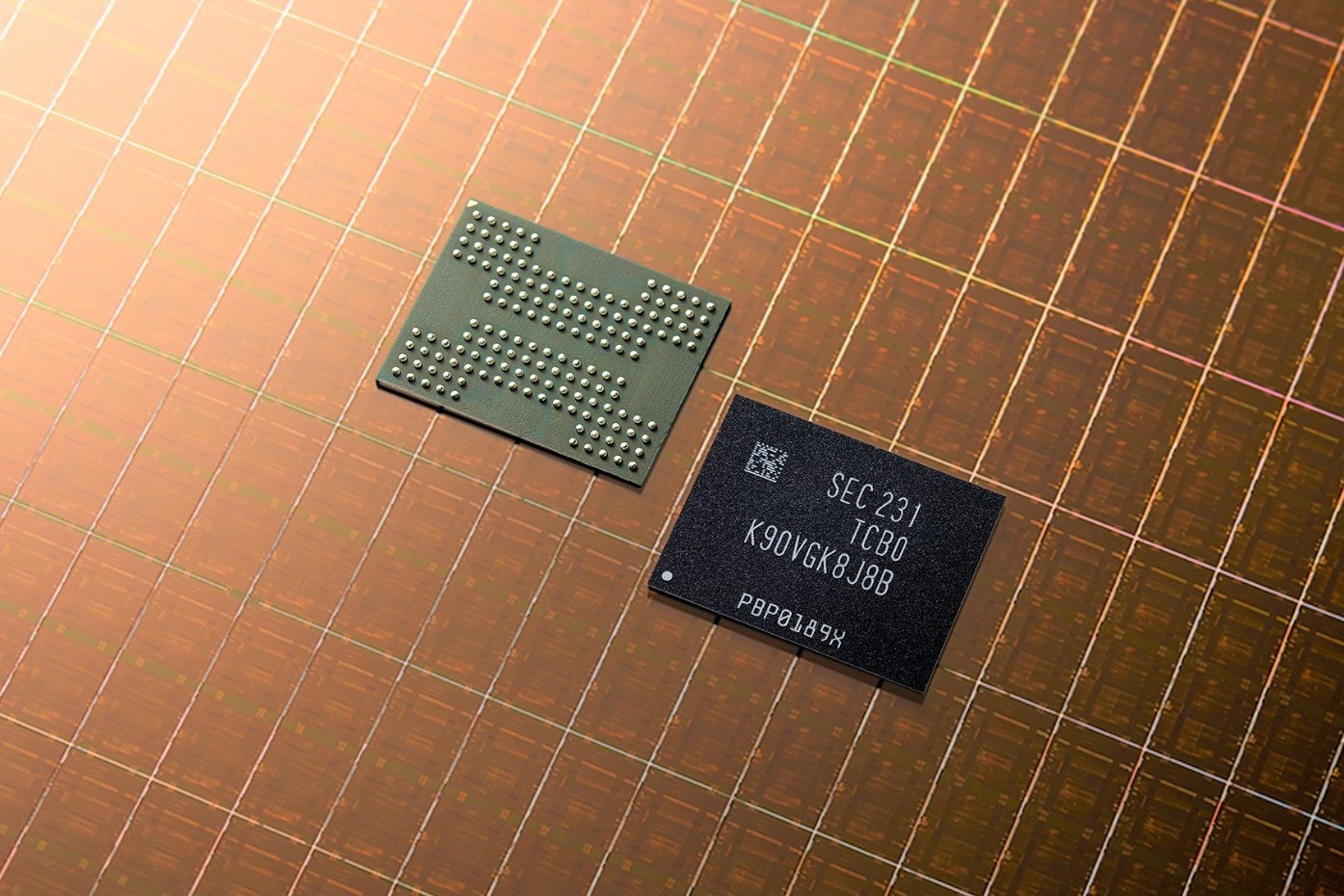

通过他们发现的漏洞,研究人员确定,一个恶意应用程序可以监听和记录正在进行的电话,获得通话和短信记录,甚至解锁SIM卡。Check Point估计,所发现的QMI软件存在于大约40%的智能手机中,供应商包括三星、谷歌、LG、OnePlus、小米等。

三星很快就这个问题发表声明,称 "虽然一些三星设备已经在2021年1月开始打了补丁,但大多数Android安全补丁级别为2021年5月1日或之后的三星设备将被视为受到保护,不受所披露的漏洞影响"。该公司鼓励机主在补丁出现后尽快安装。

虽然这次攻击的方法被广泛描述,但具体的必要信息在报告中被隐去,以防止任何人轻易复制这个过程。到目前为止,没有迹象表明这种攻击方法实际上是在外部被使用。

自从CPR在去年10月向其披露这一问题以来,高通公司已经意识到这一问题,并将其确认为一个高等级的漏洞,将其传递给使用其调制解调器的Android设备制造商。在写这篇文章时,该漏洞大体上还没有被修复,但据推测,高通和谷歌都在努力将解决方案纳入未来的安全补丁中。

高通公司已经就此事发布了声明,全文如下:

提供支持强大安全和隐私的技术是高通公司的优先事项。我们赞扬来自Check Point的安全研究人员使用行业标准的协调披露做法。高通技术公司已经在2020年12月向OEM厂商提供了修复措施,我们鼓励终端用户在补丁可用时更新他们的设备。

该代表接着说,"许多"Android OEM厂商已经向终端用户发布了相关的安全更新,而且没有具体证据表明Check Point发现的漏洞被使用。

该漏洞将被纳入6月份的Android安全公告中。

登录

登录